系统漏洞扫描|你不得不知的几款漏洞扫描器

系统漏洞扫描(你不得不知的几款漏洞扫描器)

【系统漏洞扫描|你不得不知的几款漏洞扫描器】

漏洞扫描是指对暴露在外部或内部托管系统、网络组件或应用程序进行漏洞检测 。漏洞扫描器是正是用来执行漏洞扫描的工具 。其是以漏洞数据库为基础,对远程主机进行检查 。该漏洞数据库包含所有需要的信息(服务,端口,数据包类型,漏洞利用程序等) 。他们可以扫描数以千计的网络和网站漏洞,提供风险问题清单,并给出修复建议 。

漏洞扫描器可以用来做:

- 安全审计师的安全评估

黑客的对资产的恶意攻击或者未授权访问 。

应用上线前测试

- 漏洞数据库不断更新

减少误报

同时扫描多个目标

提供详细的结果报告

漏洞的修复百思特网建议

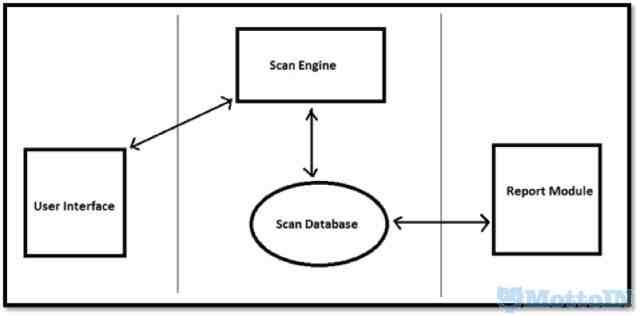

扫描器的组成

漏洞扫描器分为四个部分:

用户界面:这是与用户进行交互,运行或配置扫描的接口 。这可以是一个图形用户界面(GUI)或命令行界面(CLI) 。

扫描引擎:扫描引擎基于该安装和配置插件执行扫描 。

扫描数据库:扫描数据库存储扫描器所需的数据 。这可能包含漏洞信息,插件,漏洞修复措施,CVE-ID连接(常见漏洞和隐患),扫描结果等 。

报告模块:报告模块提供生成一个详细的报告的选项,漏洞的列表,图形报表等不同类型的报告 。

类型

扫描器可以被分为两类 。

外网:一些暴露在互联网上的资产,如开放了80端口或者443端口提供web服务 。许多管理员认为他们有一个边界防火墙,所以他们是安全的,但其实并不一定 。防火墙可以通过规则防止未经授权的访问网络,但是如果攻击者发现可以通过80端口或者443端口来攻击其他系统,比如最近很火的SSRF 。在这种情况下防火墙可能无法保护你 。

因此检测那些可能会让攻击者获得内网访问权限的外网资产的漏洞非常必要 。

内网:不是所有的攻击都来自外部网络,黑客和恶意软件也可以存在于内网之中 。比如:通过网络和移动存储介质百思特网来传播病毒;拥有内网权限的不满员工;有内网入口的外部攻击者 。

因此内网扫描也同样重要 。内网扫描的目标可能包括核心路由器、交换机工作站、web服务器、数据库等 。

应该每隔多久运行扫描?

每天都会有很多新发现的漏洞 。每一个新的漏洞被发现会提高风险 。因此定期间隔扫描资产是重要的,可以更早的发现安全问题并抵御潜在的攻击 。

对于如何定时运行漏洞扫描没有明确的数字,因公司规模而异 。所述扫描的频率可取决于以下几点:

资产的重要性:更关键的资产应该更频繁扫描,使他们能够对最新的漏洞进行修补 。

曝光度:识别并扫描被暴露给许多用户使用的组件 。这可以是外部或内部的资产 。

修改现有的环境:在现有的环境的任何修改,无论是增加了一个新的组件,资产等之后应进行漏洞扫描 。

PCI和漏洞扫描

支付卡行业数据安全标准(PCI DSS)是一项要求,所有的处理、存储或传输信用卡信息的公司必须保持一个安全的环境 。支付卡行业安全标准委员会(PCI SSC)发起于2006年9月7日,以提高交易过程的安全性 。PCI DSS要求所有信用卡接收商户定期对他们的业务网络和应用程序进行漏洞扫描以识别潜在的安全漏洞 。

按照PCI DSS要求和安全评估程序文件:

11.2至少每季度或网络中的任何显著的变化(如新系统组件安装,网络拓扑发生变化,防火墙规则的修改,产品升级)后运行的内部和外部网络漏洞扫描 。

外部扫描:PCI要求所有面向互联网的IP地址都必须进行漏洞扫描 。这些扫描应该从公司网络外部进行 。扫描只能由PCI SSC授权扫描供应商(ASV)执行 。

内部扫描:PCI要求对持卡人数据环境中的所有内部组件进行漏洞扫描 。这提供了当前内网的安全现状并指出攻击者在获取的内部访问后可利用的弱点 。内部扫描必须由有资格的人来执行,但不一定需要ASV 。

外部和内部扫描由一种自动非侵入扫描器实现,以确定操作系统,设备和应用程序的安全漏洞 。一些由ASVS使用的扫描器包括Qualys公司和Nessus的 。我们将在文章的后面讨论这两家公司的扫描器 。

为了符合标准,由扫描器报告的漏洞必须被修复 。对于外部扫描,所有的被评为“中等”或更高安全漏洞必须进行修复 。对于内部扫描只有“严重”和“高”级别的漏洞要修复 。之后便是重新运行漏洞扫描确认报告的漏洞是否修复 。按照PCI DSS标准,PCI扫描必须按季度进行 。大多数公司定期进行扫描,检测最新的安全漏洞是否存在 。

- 希望你是人类经典读后感有感

- CSM收视率|2022年2月17日综艺节目收视率排行榜(北京向未来、最强大脑燃烧吧大脑、你会怎么做)

- 你说咱俩亲不亲●改天请你喝酒

- 奢侈品|为什么买奢侈品要排队

- 孩子是只流泪的蜗牛,当你忍不住对孩子发火,就来读读这篇文章

- 男人只有深爱你时,才会表现出的肢体语言,别不懂

- 认真和你交往的男人,其实是有迹可循的

- CSM收视率|2022年2月16日综艺节目收视率排行榜(北京向未来、你好大女生)

- 自己老年的样子,你敢看吗?

- 春风十里,不如余生有你